Tóm Tắt

DNS là gì?

DNS (Domain Name System) là hệ thống phân giải tên miền, cho phép thiết lặp liên kết giữa một tên miền và một IP của máy chủ, giúp cho người truy cập chỉ cần nhớ các tên miền mà không cần phải quan tâm đến các địa chỉ IP bằng số. Nó giống một danh bạ điện thoại trên Internet.

DNSSEC là gì? Tìm hiểu về DNS và DNSSEC

Việc hiểu DNSSEC trước tiên cần có kiến thức cơ bản về cách thức hoạt động của hệ thống DNS. DNS được sử dụng để dịch tên miền (như levanphu.info ) thành địa chỉ Internet số (như 127.1.0.121).

Mặc dù hệ thống địa chỉ này rất hiệu quả đối với máy tính để đọc và xử lý dữ liệu, nhưng nó lại cực kỳ khó nhớ đối với con người. Giả sử rằng mỗi khi bạn cần kiểm tra một trang web, bạn nên nhớ địa chỉ IP của máy mà nó được đặt. Mọi người thường gọi hệ thống DNS là “danh bạ điện thoại của Internet”.

Để giải quyết vấn đề này, một địa chỉ IP dạng số đã được gắn vào mọi tên miền. Các địa chỉ trang web mà chúng tôi biết thực sự là tên miền.

Thông tin tên miền được lưu trữ và truy cập trên các máy chủ đặc biệt, được gọi là máy chủ tên miền, chuyển đổi tên miền thành địa chỉ IP và ngược lại.

Cấp cao nhất của DNS nằm trong vùng gốc, nơi tất cả địa chỉ IP và tên miền được lưu giữ trong cơ sở dữ liệu và được sắp xếp theo tên miền cấp cao nhất, chẳng hạn như .com, .net, .org, v.v.

Khi DNS lần đầu tiên được triển khai, nó không được bảo mật và ngay sau khi được đưa vào sử dụng, một số lỗ hổng đã được phát hiện. Kết quả là, một hệ thống bảo mật đã được phát triển dưới dạng các phần mở rộng có thể được thêm vào các giao thức DNS hiện có.

Tiện ích mở rộng bảo mật hệ thống tên miền (DNSSEC) là một tập hợp các giao thức bổ sung một lớp bảo mật cho quy trình tra cứu và trao đổi hệ thống tên miền (DNS), vốn đã trở thành một phần không thể thiếu trong việc truy cập các trang web thông qua Internet.

Ưu điểm của DNSSEC

DNSSEC nhằm mục đích củng cố lòng tin trên Internet bằng cách giúp bảo vệ người dùng khỏi chuyển hướng đến các trang web lừa đảo và các địa chỉ không mong muốn. Bằng cách đó, các hoạt động độc hại như nhiễm độc bộ nhớ cache, dược phẩm và các cuộc tấn công man-in-the-middle có thể được ngăn chặn.

DNSSEC xác thực việc phân giải địa chỉ IP bằng chữ ký mật mã, để đảm bảo rằng các câu trả lời do máy chủ DNS cung cấp là hợp lệ và xác thực. Trong trường hợp DNSSEC được kích hoạt đúng cách cho tên miền của bạn, khách truy cập có thể được đảm bảo rằng họ đang kết nối với trang web thực tương ứng với một tên miền cụ thể.

DNSSEC hoạt động như thế nào

Mục đích ban đầu của DNSSEC là bảo vệ máy khách Internet khỏi dữ liệu DNS giả mạo bằng cách xác minh chữ ký số được nhúng trong dữ liệu.

Khi khách truy cập nhập tên miền vào trình duyệt, trình phân giải sẽ xác minh chữ ký số.

Nếu chữ ký điện tử trong dữ liệu khớp với chữ ký số được lưu trữ trong máy chủ DNS chính, thì dữ liệu được phép truy cập vào máy khách thực hiện yêu cầu.

Chữ ký số DNSSEC đảm bảo rằng bạn đang giao tiếp với trang web hoặc vị trí Internet mà bạn định truy cập.

DNSSEC sử dụng hệ thống khóa công khai và chữ ký số để xác minh dữ liệu. Nó chỉ đơn giản là thêm các bản ghi mới vào DNS cùng với các bản ghi hiện có. Các loại bản ghi mới này, chẳng hạn như RRSIG và DNSKEY, có thể được truy xuất theo cách tương tự như các bản ghi thông thường như A, CNAME và MX.

Những bản ghi mới này được sử dụng để "ký" một miền kỹ thuật số, sử dụng một phương pháp được gọi là mật mã khóa công khai.

Máy chủ định danh đã ký có khóa công khai và khóa riêng tư cho mỗi vùng. Khi ai đó đưa ra yêu cầu, nó sẽ gửi thông tin được ký bằng khóa riêng của nó; sau đó người nhận sẽ mở khóa nó bằng khóa công khai. Nếu bên thứ ba cố gắng gửi thông tin không đáng tin cậy, bên thứ ba sẽ không mở khóa đúng cách bằng khóa công khai, vì vậy người nhận sẽ biết thông tin đó là không có thật.

Lưu ý rằng DNSSEC không cung cấp tính bảo mật dữ liệu vì nó không bao gồm các thuật toán mã hóa. Nó chỉ mang các khóa cần thiết để xác thực dữ liệu DNS là chính hãng hay thực sự không có sẵn.

Ngoài ra, DNSSEC không bảo vệ khỏi các cuộc tấn công DDoS.

Các khóa được DNSSEC sử dụng

Có hai loại khóa được DNSSEC sử dụng:

· Khóa ký vùng (ZSK) - được sử dụng để ký và xác nhận các bộ hồ sơ cá nhân trong vùng.

· Khóa ký chính (KSK) - được sử dụng để ký các bản ghi DNSKEY trong vùng.

Cả hai khóa này đều được lưu trữ dưới dạng bản ghi "DNSKEY" trong tệp vùng

Bản ghi DS là viết tắt của Người ký ủy quyền và nó chứa một chuỗi duy nhất của khóa công khai của bạn cũng như siêu dữ liệu về khóa, chẳng hạn như thuật toán mà nó sử dụng.

Mỗi bản ghi DS bao gồm bốn trường: KeyTag, Algorithm, DigestType và Digest và có dạng như sau:

levanphu.info 3600 IN DS ( 20326 13 2 e06d44b80b8f1d39a95c0b0d7c65d08458e880409bbc683457104237c7f8ec8d )Chúng ta có thể chia nhỏ các thành phần khác nhau của bản ghi DS để xem mỗi phần chứa thông tin gì:

- levanphu.info - tên miền mà DS dành cho.

- 3600 - TTL, thời gian mà bản ghi có thể vẫn còn trong bộ nhớ cache.

- IN là viết tắt của internet.

- 20326 - Thẻ khóa, ID của khóa.

- 13 - kiểu thuật toán. Mỗi thuật toán được phép trong DNSSEC có một số cụ thể. Thuật toán 13 là ECDSA với đường cong P-256 sử dụng SHA-256.

- 2 - Loại thông báo hoặc hàm băm được sử dụng để tạo thông báo từ khóa công khai.

- Chuỗi dài ở cuối là Thông báo hoặc mã băm của khóa công khai.

Tất cả các bản ghi DS phải tuân thủ RFC 3658

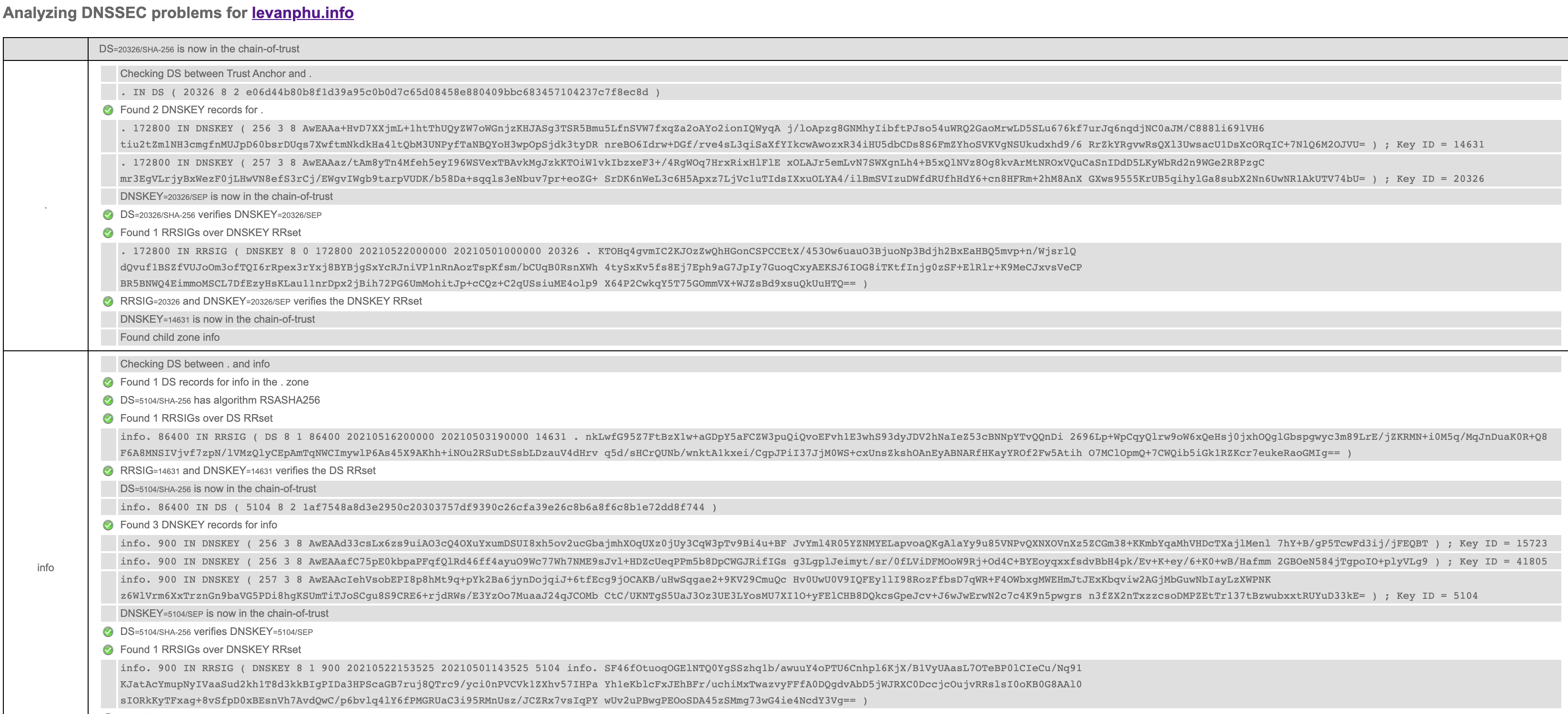

Làm cách nào để kiểm tra DNSSEC cho tên miền của bạn ?

Một công cụ tốt mà bạn có thể sử dụng để kiểm tra DNSSEC có tại:

https://dnssec-analyzer.verisignlabs.com/Nhập miền của bạn vào hộp tìm kiếm và nhấn Enter trên bàn phím của bạn:

Khi bạn bật DNSSEC lần đầu tiên trên trang web của mình, nó sẽ hiển thị vùng của bạn là "đã ký" nhưng "không an toàn" (tìm thấy các bản ghi DS, tuy nhiên, DNSKEY và RRSIG không tồn tại):

Sau khi Tổ chức đăng ký tên miền của bạn đã xuất bản hồ sơ DS, có thể ngay lập tức hoặc một hoặc hai ngày sau khi bạn thêm hồ sơ DS vào tổ chức đăng ký tên miền của mình, hồ sơ của bạn sẽ được đánh dấu là "an toàn":

Nameservers và TLD được DNSSEC hỗ trợ hay không hỗ trợ?

Có hai mặt của DNSSEC - Ký và Xác thực; cùng nhau, chúng cung cấp mức độ bảo mật cao hơn do DNSSEC cung cấp. Cả hai bên đều cần thiết cho việc triển khai tổng thể, nhưng cả hai đều được thực hiện riêng biệt.

Đăng ký

Miền của bạn được "ký" bởi nhà điều hành của máy chủ định danh có thẩm quyền cho miền của bạn. Các máy chủ định danh này có thể được vận hành bởi nhà cung cấp DNS, tổ chức đăng ký tên miền mà bạn đã đăng ký miền (cũng cung cấp dịch vụ DNS mặc định) hoặc bởi nhà cung cấp dịch vụ lưu trữ web cung cấp dịch vụ lưu trữ DNS hoặc máy chủ DNS có thẩm quyền của riêng bạn (hoặc của người khác người đang xuất bản miền thay mặt cho bạn).

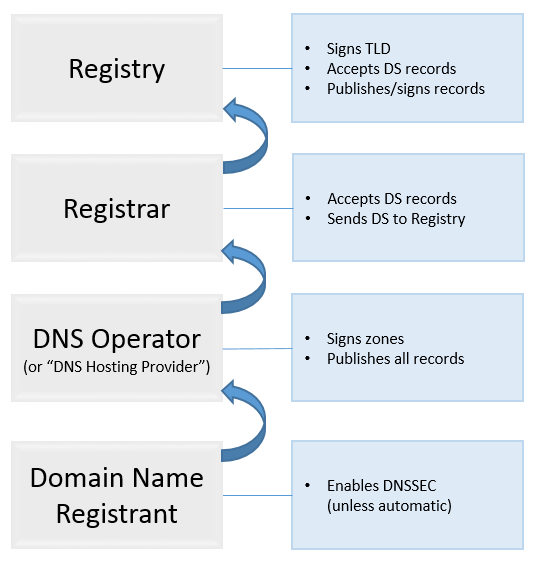

Về cơ bản, ở phía ký kết của DNSSEC, quy trình trông giống như sau:

- Người đăng ký tên miền bật DNSSEC bên cạnh DNS mà miền sử dụng.

- Nhà điều hành DNS lưu trữ các bản ghi DNS sẽ ký chúng bằng các khóa DNSSEC.

Là một phần của quy trình, họ sẽ tạo bản ghi DS (Người ký ủy quyền) phải được cung cấp cho vùng mẹ (thường là miền cấp cao nhất (TLD)) để hoàn thành "chuỗi tin cậy toàn cầu".

Đó là một chuỗi các tra cứu xác nhận bằng chữ ký kỹ thuật số các tên miền của mà đóng chặt theo yêu cầu thông qua tất cả các nút tra cứu. Điều này đảm bảo rằng không có giả mạo hoặc máy nghe nhạc bất hợp pháp có thể trượt vào con đường tìm kiếm và chuyển hướng tìm kiếm đến một trang web giả mạo.

Người đăng ký tên miền phải cung cấp hồ sơ DS này cho công ty đăng ký tên miền. Hệ thống của công ty đăng ký phải có thể chấp nhận các bản ghi DS và chuyển chúng đi.

Tùy chọn quản lý DNSSEC không khả dụng cho các TLD sau:

.africa, .ai, .berlin, .ch, .click, .cm, .com.au, .com.es, .com.pe, .country, .de, .desi, .diet, .es, .eu , .fr, .gg, .hamburg, .help, .hiphop, .hosting, .how, .li, .lol, .ltda, .mom, .net.cn, .net.pe, .nl, .nom. es, .nu, .org.cn, .org.es, .org.pe, .paris, .pe, .property, .protection, .sg, .ski, .soy, .sucks, .tattoo, .to, .voting.